Waar sommige gemeenten al een enerverend en soms heftig 2023 achter zich laten, staat één ding vast: het belooft een spannend informatiebeveiligingsjaar te worden. Normaal kan het al best spannend worden als je het slachtoffer bent van spearphishing, datalekken of nog erger een ransomware aanval. Dit jaar krijgen we ook te maken met een aantal belangrijke veranderingen op het werkterrein van informatiebeveiliging.

BIO 2.0

Het gonst al een tijdje over de nieuwe versie van de huidige BIO. De huidige versie 1.04 dateert alweer van 2018, en is ingegaan op 1 januari 2019. BIO 2.0 is gebaseerd op ISO27001:2022, de meest recente informatiebeveiliging ISO-versie van dit moment.

Vooruitlopend op de definitieve versie van BIO 2.0 is er een BIO 2.0-opmaat uitgebracht zodat CISO’s zichzelf en hun bestuurders kunnen voorbereiden op wat er van hun verwacht gaat worden.

Waar bij BIO 1.x de toevoeging en uitbreiding van de toenmalige BIG vooral lag op een eerste stap in risicomanagement, is de BIO 2.0 in vergaande stappen aangescherpt in risicomanagement. Ook is er flink uitgebreid op het gebied van continuïteitsmanagement, de ketenveiligheid met softwareleverancier, clouddienst of ander samenwerkingsverband.

Wat verandert er dan concreet?

Omdat de structuur van ISO 27001:2022 is veranderd, is ook de opbouw van BIO 2.0 volledig veranderd en gaat van 14 hoofdstukken terug naar 4 hoofdstukken; Mensen, Fysieke Objecten, Technology en Organisatie.

Het aantal maatregelen wordt verminderd van 114 naar 96. Da’s mooi zou je denken, maar er is een aantal maatregelen samengevoegd en uitgebreid waarbij al snel blijkt dat er eigenlijk meer werk is bijgekomen. Er komen daarnaast nog 13 nieuwe maatregelen bij.

BIO 2.0 bevat nieuwe attributen, aanvullende informatie, over de maatregelen. Denk hierbij aan control types, met de opties zoals “preventief”, “defectief” en “correctief”.

Op dit moment is de huidige BIO verplicht voor alle bestuurslagen. Dit is vastgelegd in de circulaire Toepassen van de Baseline Informatiebeveiliging Overheid versie 1.04 in het digitale verkeer met het Rijk van 19 december 2019 (2019-0000684575).

Vanuit het Ministerie van Binnenlandse Zaken en Koninkrijksrelaties wordt gewerkt aan een wettelijke verankering van de BIO, vermoedelijk in de Wet beveiliging netwerk- en informatiesystemen (Wbni) en/of de Wet digitale overheid (Wdo). De verwachting is dat rond oktober 2024 herziene versie van de Wbni en BIO 2.0 in werking zal treden.

NIS 2

NIS2 is de opvolger van de oude Europese richtlijn voor ‘Network Information Security’ die in Nederland is opgenomen in de Wet beveiliging netwerk- en informatiesystemen (Wbni). De richtlijn legt minimale beveiligingsmaatregelen vast voor organisaties en specificeert welke entiteiten eraan moeten voldoen. NIS2 is een Europese richtlijn. Lidstaten van de EU zijn verplicht om de naleving te controleren. Waar BIO geldt voor Nederlandse overheden geldt NIS 2 voor elk Europees bedrijf.

Er is de laatste tijd onenigheid en twijfel ontstaan of de NIS 2 -richtlijn ook voor lokale overheden zou gelden. Intussen is vastgesteld door de Europese commissie en overgenomen door de Nederlandse ministeries dat NIS2 ook voor lokale overheden geldt en moet worden ingevoerd en geïmplementeerd voor 18 oktober 2024. Een klein detail is dat op dit moment nog geen officiële Nederlandse vertaling is van de NIS 2-richtlijn en geen wet die implementatie afdwingt. Dat brengt mogelijk de invoeringsdatum in gevaar. Het is ook een feit dat de nieuwe Wbni niet minder kan en mag eisen dan wat de EU heeft vastgesteld in de NIS 2-richtlijnen.

Aan welke maatregelen naast BIO 2.0 moet ik dan denken?

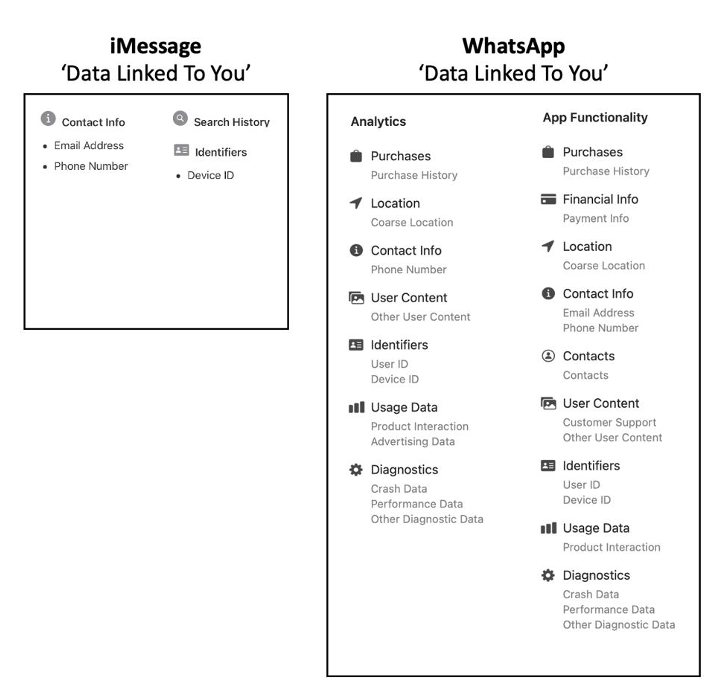

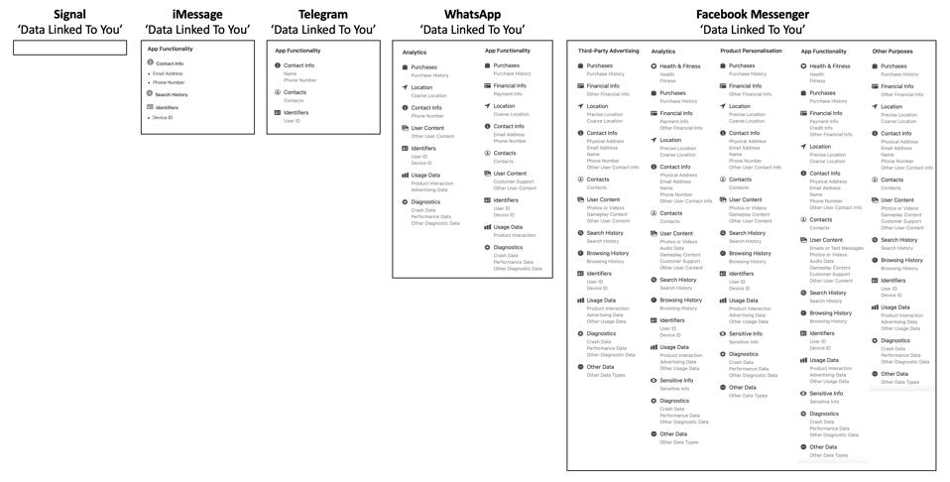

Incidentregistratie kent aanvullende eisen ten opzichte van de BIO 2.0. De NIS 2 is, naast interne organisatie, ook sterk gericht op externe notificatie. Business continuïteit, crisismanagement en ketenmanagement heeft nog meer aandacht in NIS 2 dan nu in de BIO staat. Dit is in lijn met de regierol die de gemeente de afgelopen jaren steeds meer krijgt en moet nemen. Daar vormt informatiebeveiliging geen uitzondering op. NIS 2 verwacht en vereist een meer actievere rol van de organisatie. Dit gaat dan meer over houding, gedrag en bewustwording van de totale organisatie. Verregaande uitbreiding en standaard inzet van 2FA beveiliging zoals beveiligde spraak-/tekst- en videoverbindingen en beveiligde noodcommunicatiesystemen.

NIS 2 geldt altijd en maakt geen onderscheid in type systemen zoals BIO en ISO27001 dat nog wel doen. Het betekent bijvoorbeeld ook dat de gehele kantoorautomatisering en netwerkautomatisering (ook wel Operationele Technologie genoemd) en procesautomatisering ook aan NIS 2-richtlijnen moeten voldoen. Dit is in de BIO onderbelicht, al zien we sommige auditors op dit vlak al gerichte vragen stellen en opmerkingen maken.

Artificiële Intelligentie

In 2023 was AI het absolute toponderwerp van gesprek en dat zal in 2024 niet anders zijn. De nieuwe ontwikkelingen volgen elkaar in een rap tempo op. En laten we eerlijk zijn, we kunnen het ook niet stoppen en dat willen we ook eigenlijk niet. Goede toepassingen van nieuwe AI-toepassingen gaan ons zoveel helpen om onze samenleving te verbeteren. De vraag is eerder: hoe gaan we hier in professionele organisaties zoals lokale overheden mee om? Zeker in context van informatiebeveiliging en privacy want daar kan het op sommige momenten aardig schuren met nieuwe AI-ontwikkelingen, en dat is maar goed ook.

In januari is er een concept AI act, een nieuwe Europese wet, gedeeld. In grote lijnen is de AI-definitie van het OECD overgenomen en wordt de gehele AI act uitgekleed en is wat mager ingestoken. In de act wordt bepaald dat deze alleen geldt voor systemen die gegeneerde uitkomsten ‘afleiden’ uit input. Hierdoor vallen logica-gebaseerde systemen, zoals beslisbomen, buiten scope waar in onze ogen net zo veel zo niet meer risico en/of schade in kader van informatiebeveiliging en privacy kan optreden. Bovendien bestaat het risico dat er sneller gekozen wordt voor logica-gebaseerde systemen, in plaats van AI-systemen, omdat die niet onder de AI act vallen. Staatssecretraris Van Huffelen heeft al laten doorschemeren dat Nederland mogelijk aanvullende eisen gaat stellen, mede ingegeven door o.a. de toeslagenaffaire.

We zien dat naast de technische aspecten ook steeds vaker ethiek bij het AI-vraagstuk wordt betrokken. De universiteit van Utrecht doet hier al jaren onderzoek naar en heeft zich ondertussen ontwikkelt als een belangrijke Nederlandse speler en toonaangevende specialist op dit gebied. Met het Impact Assessment voor Mensenrechten bij de inzet van Algoritmes (IAMA) kan een afgewogen discussie gevoerd worden tussen de relevante partijen bij de afweging om wel of niet een algoritmische toepassing te gaan ontwikkelen. En het IAMA helpt om de gekozen ontwikkeling en implementatie vervolgens op een verantwoorde manier te doen. In het IAMA worden verbanden gelegd met relevante regels, instrumenten en toetsingskaders op het gebied van algoritmen. Het IAMA is opgesteld door Prof. mr. Janneke Gerards, Dr. Mirko Tobias Schäfer, Arthur Vankan en Iris Muis.

Gelukkig kunnen we ook al inzicht van zaken geven met het algoritmeregister, de huidige risicoanalyses zoals DPIA en IAMA.

En wat nu?

Ga vooral met bestuurders en management in gesprek over deze 3 onderwerpen. Probeer tijd, mensen en middelen vrij te maken zodat je gefaseerd aan de nieuwe BIO 2.0-maatregelen, de NIS 2-richtlijnen en AI-ontwikkelingen kunt implementeren in je organisatie. Ook al kunnen de genoemde ontwikkelingen nog veranderen, ze zijn voor ongeveer 95% al helder en duidelijk. Het advies is om er nu al mee te beginnen. Hoe langer men wacht, hoe meer werk het wordt om dit in korte tijd geïmplementeerd te krijgen.

Het NCSC (Nederlands Cyber Security Center) heeft een handige NIS 2-quickscan uitgebracht die je helpt bij de voorbereiding van de nieuwe cyberwet. De quickscan biedt door middel van 40 ja/nee vragen een goed handelingsperspectief per thema met technische en organisatorische maatregelen.

Vraag daarnaast aan je ISMS-leverancier of zij kunnen helpen door het leveren, inzetten en omzetten van BIO 1.04 naar de juiste templates van BIO 2.0 en NIS 2 die je helpen om inzicht te krijgen welke werkzaamheden bij welke maatregelen en controls horen, zodat je bij de volgende audit beter beslagen ten ijs komt.

Meer weten?

Voor meer informatie kunt contact opnemen met John Vloemans, senior informatiebeveiliging en privacy specialist, via tel. nr. 06 54 34 50 89 of via e-mail: j.vloemans@telengy.nl.